Уязвимость в базе данных - это серьезная проблема, которая может привести к утечке конфиденциальной информации, потере данных или нежелательным изменениям в базе данных. Эта уязвимость возникает из-за недостаточной безопасности и неправильной конфигурации базы данных. Злоумышленники могут использовать различные способы, чтобы получить несанкционированный доступ к базе данных и выполнить злонамеренные операции.

Один из самых распространенных способов атаки - это инъекция SQL. Злоумышленник вводит вредоносный код SQL в пользовательский ввод, который не фильтруется или проверяется должным образом. В результате вредоносный код выполняется как команда базы данных, что может привести к раскрытию данных или даже удалению таблиц базы данных.

Другой распространенный способ атаки - это использование уязвимостей в программном обеспечении базы данных. Уязвимости в базах данных могут позволить злоумышленникам получить доступ к данным или выполнить несанкционированные операции. Некоторые из наиболее известных уязвимостей включают недостаточную проверку подлинности, отсутствие шифрования данных или использование устаревших или слабых алгоритмов шифрования.

Последствия уязвимости в базе данных могут быть катастрофическими для организации или частного пользователя. Злоумышленник может получить доступ к конфиденциальным данным, таким как логины, пароли, финансовые данные или персональную информацию, и использовать их для мошенничества, кражи личности или других незаконных действий. Уязвимость в базе данных также может привести к потере данных, восстановление которых может быть дорогостоящим и затруднительным процессом.

Виды уязвимостей в базе данных

1. Недостаточная аутентификация и управление доступом

При недостаточной аутентификации и управлении доступом злоумышленник может получить доступ к базе данных, используя украденные учетные данные, слабые пароли или обходя механизмы аутентификации.

2. SQL-инъекции

SQL-инъекции являются одной из самых распространенных и опасных уязвимостей в базе данных. Злоумышленник может внедрить вредоносный SQL-код в пользовательский ввод и получить доступ к данным, изменить их или даже удалить.

3. Подделка идентификатора сеанса

Эта уязвимость возникает, когда злоумышленник перехватывает или подделывает идентификатор сеанса пользователя и получает доступ к его аккаунту в базе данных.

4. Уязвимости в безопасности приложений

Не всегда уязвимости в базе данных являются прямым результатом проблем в самой базе данных. Зачастую они возникают из-за ошибок в разрабатываемом приложении, которые позволяют злоумышленникам обойти механизмы защиты и получить доступ к данным.

5. Уязвимости ОС и сетевой инфраструктуры

Если операционная система или сетевая инфраструктура недостаточно защищены, злоумышленник может получить доступ к базе данных через несанкционированный доступ к хосту или сети.

Понимание и предотвращение уязвимостей в базе данных – важная задача для обеспечения безопасности данных. Необходимо постоянно обновлять ПО, настраивать правильное управление доступом и регулярно проводить анализ уязвимостей для минимизации рисков и защиты данных от кибератак.

Уязвимость "SQL Injection" и ее возможные способы эксплуатации

Одним из основных способов эксплуатации уязвимости "SQL Injection" является использование неправильно сформированных или неверно проверенных пользовательских данных. Злоумышленник может вводить специальные символы или команды, которые могут изменить логику SQL-запроса и получить несанкционированный доступ к базе данных.

Вот несколько распространенных способов эксплуатации уязвимости "SQL Injection":

- Внедрение SQL-кода в строку поиска или форму авторизации: Злоумышленник может попробовать ввести в поле для поиска или форму авторизации символы, которые могут изменить SQL-запрос. Например, вводя 'OR'='OR' в поле для поиска, злоумышленник может получить доступ ко всем записям в базе данных.

- Использование комментариев в SQL-запросе: Злоумышленник может добавить комментарии /* */ в SQL-запрос, чтобы обойти проверки и изменить его логику. Например, /* AND 1=1 */.

- Использование UNION для объединения результатов запросов: Злоумышленник может использовать оператор UNION для объединения результатов нескольких запросов и получения доступа к данным, к которым он не имеет права. Например, вводя UNION SELECT username, password FROM users.

- Использование команд DROP TABLE или DELETE: Злоумышленник может использовать команды DROP TABLE или DELETE, чтобы удалить или изменить данные в базе данных. Например, вводя '; DROP TABLE users; --'.

Последствия эксплуатации уязвимости "SQL Injection" могут быть серьезными. Злоумышленник может получить доступ к конфиденциальной информации, такой как логины и пароли пользователей, данные кредитных карт, персональные данные и даже полный доступ к базе данных.

Чтобы защитить свою базу данных от уязвимости "SQL Injection", необходимо использовать параметризованные запросы, правильно проверять пользовательский ввод и ограничивать права доступа базы данных.

Уязвимость "Insecure Direct Object References" и следствия ее использования

Суть уязвимости IDOR заключается в том, что приложение не проверяет права доступа к объектам непосредственно, а использует неправильные или недостаточно защищенные идентификаторы объектов в URL или запросе. Злоумышленник, зная правильную структуру идентификаторов объектов, может изменять их значение, чтобы получить доступ к конфиденциальным данным или изменять их.

Использование уязвимости IDOR может иметь серьезные последствия для организации. Злоумышленник может получить доступ к личным данным клиентов, финансовым средствам или другой конфиденциальной информации. Кроме того, уязвимость IDOR может привести к нарушению целостности данных и изменению или удалению объектов, что может показать негативный эффект на работе системы в целом.

Для защиты от уязвимости IDOR необходимо правильно реализовывать права доступа и проверять идентификаторы объектов на каждом этапе обработки запросов. Также следует использовать подходящие механизмы авторизации и аутентификации, чтобы предотвратить несанкционированный доступ.

В целом, уязвимость IDOR может привести к серьезным последствиям и потенциальным угрозам для баз данных. Поэтому она требует внимания и надлежащего внедрения соответствующих мер безопасности.

Как происходит атака "Cross-Site Scripting" и как ее предотвратить

Процесс атаки XSS обычно происходит в три этапа:

- Внедрение: Злоумышленник может внедрить вредоносный скрипт (обычно на языке JavaScript) в пользовательский ввод, такой как формы обратной связи, комментарии на форумах или даже URL-адреса.

- Хранение: Вредоносный скрипт сохраняется на сервере и ожидает активации.

- Активация: Пользователь переходит на веб-страницу, содержащую вредоносный скрипт, и браузер запускает скрипт, выполняя действия, заданные злоумышленником.

Последствия атаки XSS могут быть разнообразными и включать в себя кражу сессионных данных, вредоносную рекламу, перенаправление на веб-страницы с поддельным содержимым или выполнение действий в имени пользователя.

Чтобы предотвратить атаки XSS, необходимо применять следующие меры безопасности:

- Экранирование данных: Все вводимые пользователем данные должны быть экранированы, чтобы предотвратить выполнение вредоносных скриптов. Это может быть достигнуто с помощью специальных функций экранирования, предоставляемых языками программирования или фреймворками.

- Валидация данных: Входные данные должны проверяться на соответствие ожидаемому формату. Например, email-адрес должен иметь правильную структуру, чтобы предотвратить внедрение скриптов.

- Установка HTTP заголовков: Установка правильных заголовков безопасности, таких как Content Security Policy (CSP) или X-XSS-Protection, может помочь предотвратить выполнение вредоносных скриптов на стороне браузера.

- Обновление и патчинг: Регулярное обновление и патчинг веб-приложений и компонентов помогает исправлять известные уязвимости, включая XSS.

В целом, защита от атак XSS требует сочетания технических мер безопасности и аккуратного программирования, чтобы гарантировать безопасность веб-приложений.

Последствия уязвимости "Command Injection" и меры защиты от нее

Уязвимость "Command Injection" возникает, когда злоумышленник может внедрить вредоносный код в команды, выполняемые на сервере базы данных. Это может позволить злоумышленнику выполнить произвольные команды на сервере и получить доступ к конфиденциальной информации.

Последствия уязвимости "Command Injection" могут быть катастрофическими для базы данных и приложения. Злоумышленник может получить доступ к данным пользователей, изменить, удалить или добавить данные в базу данных, а также выполнить произвольные команды на сервере.

Для защиты от уязвимости "Command Injection" существуют несколько мер предосторожности:

- Валидация пользовательского ввода: все данные, вводимые пользователем, должны быть проверены на наличие потенциально опасных символов или команд, прежде чем они будут использоваться в командах на сервере.

- Использование параметризованных запросов: при работе с базой данных необходимо использовать подготовленные запросы или хранимые процедуры, чтобы избежать внедрения вредоносного кода.

- Ограничение привилегий: сервер базы данных должен иметь минимальные привилегии, необходимые для выполнения своих задач. Это поможет снизить риск выполнения команд, которые могут повредить базу данных или сервер.

- Обновление и защита программного обеспечения: регулярное обновление и защита сервера базы данных от известных уязвимостей поможет предотвратить атаки "Command Injection".

Применение этих мер позволит уменьшить риски, связанные с уязвимостью "Command Injection" и обеспечить безопасность базы данных и приложения.

Как работает переполнение буфера и как его избежать

Уязвимость переполнения буфера может быть использована злоумышленниками для внедрения и выполнения вредоносного кода, такого как вирусы или трояны. Кроме того, она может привести к аварийному завершению программы, выходу из строя базы данных и потери ценной информации.

Чтобы избежать переполнения буфера, необходимо применять следующие меры безопасности:

- Определить ожидаемый размер входных данных и убедиться, что буфер имеет достаточную длину для хранения этих данных. Регулярно проверяйте и обновляйте эту информацию.

- Применять проверку длины входных данных и отсекать или обрабатывать данные, превышающие ожидаемую длину.

- Использовать безопасные функции или библиотеки для обработки входных данных, чтобы предотвратить перезапись буфера.

- Регулярно обновлять программное обеспечение и библиотеки, чтобы избежать использования устаревших и уязвимых компонентов.

- Проводить регулярные аудиты кода и тестирование на уязвимости, чтобы выявлять и устранять потенциальные проблемы.

Помимо этих мер безопасности, важно обучать разработчиков и пользователей баз данных о возможных уязвимостях и способах их предотвращения. Соответствующие политики безопасности и строгие процедуры должны быть введены для обеспечения надежности и защиты баз данных от атак.

Уязвимость "Security Misconfiguration" и ее влияние на безопасность базы данных

При неправильной конфигурации безопасности базы данных могут проявляться такие проблемы, как открытые порты, слабые пароли, отключенные контроли и проверки доступа. Это означает, что злоумышленники могут получить несанкционированный доступ к данным или изменить их.

Последствия уязвимости "Security Misconfiguration" могут быть катастрофическими для базы данных. Злоумышленники могут получить доступ к чувствительным данным, таким как персональные данные пользователей, финансовые данные или коммерческие секреты. Это может привести к утечкам информации, краже личных данных, финансовым потерям и серьезным репутационным последствиям для организации.

Чтобы защитить базу данных от уязвимости "Security Misconfiguration", необходимо тщательно настроить систему безопасности. Это включает в себя установку и обновление необходимых патчей и обновлений, правильное настройку прав доступа и проверок, настройку межсетевых экранов и применение механизмов аутентификации и авторизации.

Кроме того, регулярное тестирование и анализ базы данных помогут выявить возможные уязвимости и своевременно принять меры по их устранению. Обучение сотрудников основным принципам безопасности данных также поможет предотвратить возникновение уязвимостей "Security Misconfiguration".

Роль предварительной проверки SQL-запросов в предотвращении уязвимости в базе данных

В современном мире, где базы данных играют ключевую роль в хранении и обработке огромных объемов информации, безопасность данных становится все более актуальной темой. Уязвимости в базе данных могут привести к утечке конфиденциальной информации, повышению привилегий или даже полному контролю над базой данных.

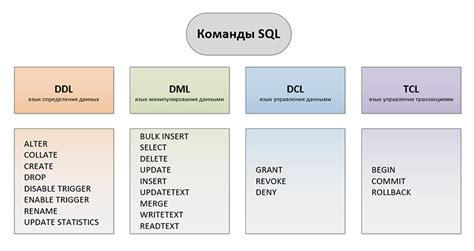

Одной из наиболее распространенных методов атак на базы данных является SQL-инъекция. В основе SQL-инъекции лежит возможность внедрения вредоносного кода SQL в пользовательский ввод. Атакующий может использовать эту уязвимость для выполнения произвольных SQL-запросов к базе данных. Для предотвращения SQL-инъекций важно осознавать роль предварительной проверки SQL-запросов.

Предварительная проверка SQL-запросов - это процесс проверки пользовательского ввода на наличие потенциально вредоносного SQL-кода. Она может осуществляться с использованием специальных библиотек или фреймворков, которые обеспечивают надежную защиту от SQL-инъекций.

Важно понимать, что предварительная проверка SQL-запросов должна возможна в самом раннем этапе обработки пользовательского ввода. В идеале, она должна выполняться до того, как пользовательский ввод попадает в пользовательский интерфейс или форму. Это позволяет обнаружить и отклонить подозрительные SQL-запросы, прежде чем они будут выполнены базой данных.

Предварительная проверка SQL-запросов включает в себя несколько этапов. Во-первых, необходимо проверить, чтобы пользовательский ввод соответствовал ожидаемому формату данных. Например, если ожидается ввод числа, то необходимо убедиться, что введенное значение действительно является числом.

Во-вторых, необходимо провести проверку наличия потенциально вредоносных символов или операторов SQL в пользовательском вводе. Например, символы одинарных кавычек или двойных кавычек могут быть использованы для внедрения вредоносного SQL-кода.

Не менее важным этапом предварительной проверки SQL-запросов является использование параметризованных запросов или подготовленных выражений. Вместо вставки значений пользовательского ввода непосредственно в SQL-запрос, параметризованный запрос позволяет передавать значения в виде параметров. Это предотвращает возможность SQL-инъекции, поскольку пользовательский ввод не интерпретируется как код, а рассматривается как данные.

В итоге, роль предварительной проверки SQL-запросов в предотвращении уязвимости в базе данных не может быть переоценена. Этот простой и эффективный метод может значительно повысить безопасность базы данных и защитить от потенциальных атак.