Nmap - это мощный инструмент сканирования сети, который широко используется в области безопасности информации и системного администрирования. Этот бесплатный и открытый исходный код инструмент позволяет проверить доступные порты, определить службы, запущенные на удаленных хостах, а также выявить уязвимости в системе.

Руководство использования и принцип работы Nmap предназначено для разработчиков, системных администраторов и специалистов по информационной безопасности, которые хотят изучить возможности этого мощного инструмента. В этом руководстве мы рассмотрим основы установки Nmap, принципы работы с его основными функциями и советы по оптимальной настройке сканирования.

Определение Nmap и его основные возможности

Nmap предоставляет полный набор функций для сканирования сети, открывая пользователю большое количество возможностей для исследования сетевой инфраструктуры и обнаружения потенциальных уязвимостей. Его основные возможности включают:

- Сканирование портов: Nmap позволяет обнаруживать открытые порты на хостах в сети, что позволяет анализировать доступность и состояние сетевых сервисов.

- Определение операционной системы: Nmap способен определять операционную систему, установленную на удаленном хосте, что позволяет получить дополнительную информацию о потенциальных уязвимостях и настройках системы.

- Обнаружение уязвимостей: С помощью Nmap можно сканировать хосты на наличие уязвимостей, выполнять скриптинг и анализировать отчеты для выявления возможных уязвимостей и незащищенных сервисов.

- Создание диаграмм сети: Nmap может создавать визуальные диаграммы сети, представляющие расположение и отношения между различными устройствами и сервисами в сети.

- Сканирование с большой скоростью: Nmap разработан с учетом высокой скорости сканирования, что позволяет сканировать большие сети за минимальное время.

Сочетание всех этих возможностей делает Nmap незаменимым инструментом для администраторов сети, специалистов по информационной безопасности и этичных хакеров, позволяющим провести тщательный анализ и защитить сетевую инфраструктуру от потенциальных угроз. Использование Nmap требует глубоких знаний и понимания сетей, поэтому важно обладать соответствующими навыками для максимального использования всех его возможностей.

Установка и настройка Nmap

Для использования программы Nmap требуется ее установить на своем компьютере. В этом разделе мы рассмотрим процесс установки и настройки Nmap.

Шаг 1: Скачайте установочный файл Nmap с официального сайта. Перейдите на страницу загрузки и выберите соответствующую версию для вашей операционной системы.

Шаг 2: Запустите установочный файл и следуйте инструкциям на экране. Выберите папку для установки Nmap и укажите другие параметры, если это необходимо.

Шаг 3: После завершения установки откройте командную строку или терминал, введите команду "nmap" и нажмите Enter. Если Nmap установлен и настроен правильно, вы увидите список доступных команд и опций.

Шаг 4: Проверьте настройки Nmap. Откройте файл конфигурации Nmap, который был создан во время установки. Проверьте, что все настройки соответствуют вашим потребностям и требованиям.

| Опция | Описание | Значение по умолчанию |

|---|---|---|

| -p | Порты для сканирования | 1-1000 |

| -sS | Сканирование TCP | Включено |

| -O | Определение операционной системы удаленного хоста | Выключено |

Шаг 5: Готово! Вы успешно установили и настроили Nmap. Теперь вы можете использовать Nmap для сканирования сетей, определения открытых портов и многих других целей.

Руководство по использованию Nmap для сканирования сети

1. Запуск Nmap:

Перед началом использования Nmap необходимо установить его на свою систему. Запустите программу из командной строки, указав путь к исполняемому файлу. Например:

nmap

2. Сканирование сети:

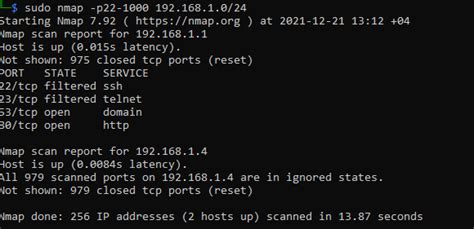

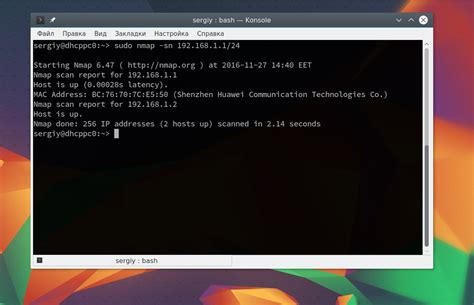

Для сканирования сети необходимо указать целевой IP-адрес или диапазон адресов. Примеры команд для сканирования:

nmap 192.168.0.1

nmap 192.168.0.0/24

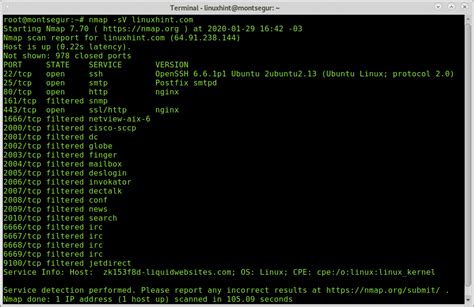

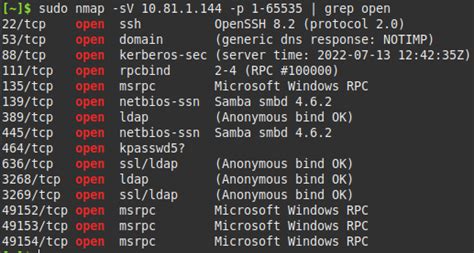

3. Определение открытых портов:

Nmap позволяет определять открытые порты на хостах. Используйте флаг -p, а затем номер порта или диапазон портов. Примеры команд для определения открытых портов:

nmap -p 80 192.168.0.1

nmap -p 1-100 192.168.0.0/24

4. Определение операционной системы:

Nmap позволяет определить операционную систему хоста. Для этого используйте флаг -O. Пример команды для определения операционной системы:

nmap -O 192.168.0.1

5. Сканирование с помощью скриптов:

Nmap также позволяет сканировать сеть с помощью скриптов. Используйте флаг -sC, а затем имя скрипта. Пример команды для сканирования с помощью скриптов:

nmap -sC scriptname 192.168.0.1

6. Сохранение результатов:

Для сохранения результатов сканирования используйте флаг -oN, а затем указывайте имя файла. Пример команды для сохранения результатов:

nmap -oN scan_results.txt 192.168.0.1

Это основное руководство по использованию Nmap для сканирования сети. Ознакомьтесь со всеми доступными функциями и опциями Nmap, чтобы расширить свои возможности в анализе и безопасности сети.

Принцип работы Nmap и его основные алгоритмы

Принцип работы Nmap основан на отправке и анализе сетевых пакетов. Основной алгоритм сканирования, используемый Nmap, называется "сканированием SYN". Этот алгоритм основан на отправке специальных SYN-пакетов на целевые хосты и анализе ответов. Если получен ответ SYN-ACK, это означает, что порт хоста открыт. Если получен ответ RST (сброс соединения), это означает, что порт закрыт. Если не получен ответ, порт скорее всего фильтруется брандмауэром или недоступен.

Основные алгоритмы, используемые Nmap:

- Сканирование SYN: отправляет SYN-пакеты на открытые порты и анализирует полученные ответы.

- Сканирование UDP: отправляет UDP-пакеты на целевые порты и анализирует полученные ответы. UDP-сканирование сложнее, чем TCP-сканирование, потому что UDP является протоколом без установления соединения.

- Сканирование TCP NULL: отправляет пакеты с нулевыми флагами TCP на целевые порты и анализирует полученные ответы. Если порт закрыт, ответ будет содержать RST; если порт открыт, ответа не будет.

- Сканирование TCP FIN: отправляет пакеты с флагами FIN на целевые порты и анализирует полученные ответы. Если порт закрыт, ответ будет содержать RST; если порт открыт, ответа не будет.

- Сканирование TCP Xmas: отправляет пакеты с флагами FIN, PSH и URG на целевые порты и анализирует полученные ответы. Если порт закрыт, ответ будет содержать RST; если порт открыт, ответа не будет.

- Сканирование IDLE/IPID: отправляет пакеты с нулевыми IPID на целевые порты и анализирует изменение IPID. Если IPID не изменяется, это может указывать на открытый порт.

- Сканирование ACK: отправляет пакеты с флагом ACK на целевые порты и анализирует полученные ответы.

- Сканирование FTP Bounce: сканирует FTP-серверы, используя их встроенную функцию переадресации портов.

Используя эти алгоритмы в сочетании с различными опциями и флагами, Nmap обеспечивает гибкий и мощный подход к анализу сетевой инфраструктуры и обнаружению уязвимостей. Однако следует быть осторожным при использовании Nmap, чтобы не нарушать законы и правила этики в сети.