Bind DN (Distinguished Name) - это уникальное имя, которое идентифицирует объект в структуре дерева LDAP (Lightweight Directory Access Protocol) и позволяет подключиться к серверу LDAP. Оно состоит из нескольких компонентов, разделенных запятыми, и обычно содержит информацию о расположении объекта в дереве каталогов. Если вы хотите настроить подключение к серверу LDAP, вам понадобится знать свой bind DN.

Но как же узнать свой bind DN?

Существует несколько способов получить информацию о своем bind DN. Вот некоторые из них:

1. Узнать bind DN из документации сервера LDAP.

Если вы работаете с каким-то определенным сервером LDAP, вероятно, его документация содержит информацию о том, как узнать bind DN. Проверьте документацию сервера или поискайте в интернете, чтобы найти необходимую информацию.

2. Связаться с администратором сервера LDAP.

Если вы не можете найти информацию о своем bind DN самостоятельно, лучше всего обратиться к администратору сервера LDAP. Администратор может предоставить вам необходимую информацию для подключения.

3. Использовать команду ldapsearch.

Команда ldapsearch - это утилита командной строки, предоставляемая многими клиентами LDAP. С помощью ldapsearch вы можете выполнить поиск в дереве LDAP, включая поиск своего собственного bind DN. Запустите команду ldapsearch, указав правильные параметры подключения, и выполните поиск своего bind DN.

Надеюсь, эти способы помогут вам узнать свой bind DN и настроить успешное подключение к серверу LDAP!

Как узнать bind dn

- Свяжитесь с администратором сервера LDAP - самый простой способ получить bind dn - попросить его у администратора сервера LDAP. Администратор может предоставить вам bind dn или создать нового пользователя, имеющего права доступа к данным.

- Используйте команду ldapsearch в командной строке - если у вас есть доступ к командной строке сервера LDAP, вы можете использовать команду ldapsearch для получения информации о bind dn. Введите следующую команду и замените "адрес-сервера" и "домен" на соответствующие значения:

ldapsearch -xLLL -H ldap://адрес-сервера -b "dc=домен,dc=com" -s base "(objectclass=*)" namingContexts

Результаты запроса будут содержать информацию о namingContexts, которая может содержать bind dn.

- Проверьте файл конфигурации клиента LDAP - если вы используете клиент LDAP (например, OpenLDAP), вы можете найти bind dn в файле конфигурации клиента. Проверьте файлы /etc/ldap.conf или /etc/openldap/ldap.conf и найдите значение binddn.

- Используйте инструменты администрирования LDAP - если у вас есть доступ к инструментам администрирования LDAP, таким как Apache Directory Studio или phpLDAPadmin, вы можете использовать эти инструменты для поиска bind dn. Зайдите в приложение, выберите соответствующий сервер LDAP и найдите информацию о bind dn.

Используйте один или несколько из этих методов, чтобы узнать bind dn и успешно подключиться к серверу LDAP.

Что такое bind dn

BIND DN (имя отвязки) или отображаемое имя пользователя - это учетная запись пользователя, используемая для аутентификации при подключении к серверу LDAP (Lightweight Directory Access Protocol).

Разделившись на две составляющие - отображаемое имя пользователя и имя домена (DN), BIND DN идентифицирует конкретного пользователя и его местоположение в дереве каталогов LDAP.

Обычно BIND DN состоит из имени пользователя, за которым следует обратный порядок развернутых компонентов корневого целевого элемента дерева каталогов LDAP. Например, если пользователь называется "john", а целевой DN имеет следующий путь: "dc=example,dc=com", то BIND DN будет выглядеть как "cn=john,dc=example,dc=com".

Установка правильного BIND DN позволяет серверу LDAP аутентифицировать пользователя и предоставлять доступ к соответствующим ресурсам, определенным в схеме LDAP.

Зачем нужен bind dn

С помощью bind dn администратор может подключиться к серверу LDAP и выполнять операции чтения и записи данных. Он может также изменять структуру данных, создавать, удалять и модифицировать записи, а также управлять правами доступа.

Bind dn является важным элементом безопасности системы LDAP. Он позволяет определить, какие действия могут выполнять пользователи, а также ограничить доступ к конфиденциальной информации.

Чтобы узнать bind dn, необходимо обратиться к администратору системы или к документации сервера LDAP. Зачастую bind dn представляет собой уникальный идентификатор, который указывается в формате DN (distinguished name) и выглядит примерно так: cn=admin,dc=example,dc=com.

Важно правильно настроить и защитить bind dn, чтобы предотвратить несанкционированный доступ к серверу LDAP и обеспечить безопасность данных.

Где найти bind dn

Обычно bind DN состоит из имени пользователя (в виде CommonName или CN), а также из базового DN (Distinguished Name) или контейнера, к которому этот пользователь относится.

Ниже приведены некоторые способы, которые могут помочь вам найти bind DN:

- Проверьте документацию или инструкцию для вашего сервера LDAP. В ней может быть указано, какой bind DN следует использовать.

- Свяжитесь с администратором сервера LDAP или сотрудником поддержки, который может предоставить вам правильные учетные данные для подключения к серверу.

- Если вы уже подключены к серверу LDAP с помощью другого клиента или программы, вы можете использовать информацию о своем существующем bind DN.

- Если вы знаете базовый DN и имя пользователя, можно попробовать совместить их в соответствии с форматом, используемым на вашем сервере LDAP.

Не забывайте, что bind DN может различаться для разных серверов и приложений в зависимости от их конфигурации. Поэтому важно точно знать, какую информацию использовать для вашего конкретного случая.

Если у вас возникли трудности с поиском bind DN, рекомендуется обратиться за помощью к специалистам или поддержке, которые смогут предоставить вам точную информацию для вашего сервера LDAP.

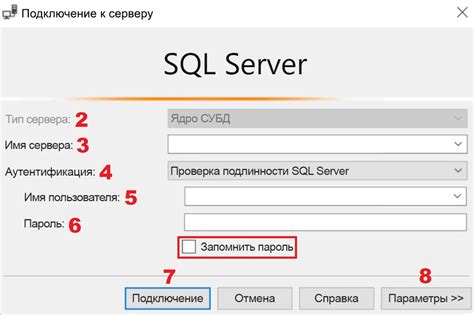

Подключение к серверу LDAP

Для подключения к серверу LDAP необходимо указать корректные параметры bind dn. Bind dn (Distinguished Name) представляет собой уникальное имя, которое идентифицирует объект в дереве каталога LDAP. Он обычно используется для аутентификации и авторизации при подключении к серверу.

Bind dn может иметь различные форматы в зависимости от конфигурации сервера LDAP. В некоторых случаях, bind dn представляет собой полный путь к объекту в виде строки, например:

cn=admin,dc=example,dc=com

Другой вариант – использование атрибута пользовательской учетной записи вместе с базовым dn (Base DN). В этом случае, bind dn будет представлять собой комбинацию значения атрибута и базового dn, например:

uid=johndoe,ou=users,dc=example,dc=com

Bind dn должен быть правильно сконфигурирован и содержать правильные данные для успешного подключения к серверу LDAP. Если у вас нет информации о требуемом bind dn, необходимо обратиться к администратору сервера LDAP или изучить документацию, чтобы узнать требования и формат bind dn для вашего сервера.

После получения правильного bind dn, вы можете использовать его при создании подключения к серверу LDAP для выполнения операций чтения, записи и обновления данных в дереве каталога LDAP.

Как подключиться к серверу LDAP

Чтобы узнать bind dn, следуйте инструкциям:

- Откройте LDAP-клиент (например, Apache Directory Studio или JXplorer).

- Выберите соединение с сервером, к которому вы хотите подключиться.

- В настройках соединения найдите поле, отмеченное как "Bind DN" или "User DN".

- Скопируйте значение из этого поля.

В значение bind dn обычно включается полное имя пользователя, обычно в формате "cn=username,dc=example,dc=com". Иногда вместо "cn" используется "uid" или другие атрибуты.

Помимо bind dn, вы также должны знать пароль пользователя, чтобы успешно подключиться к серверу LDAP.

Важно сохранить bind dn и пароль в безопасном месте, так как они используются для авторизации пользователя на сервере LDAP.

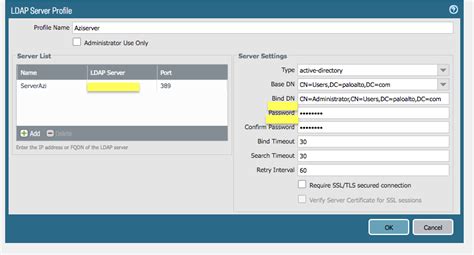

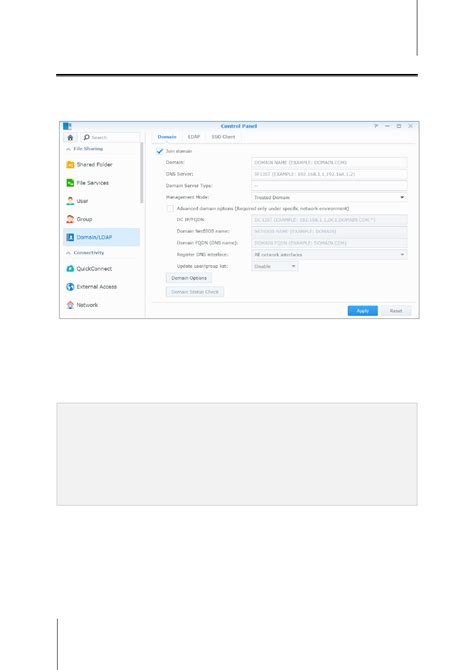

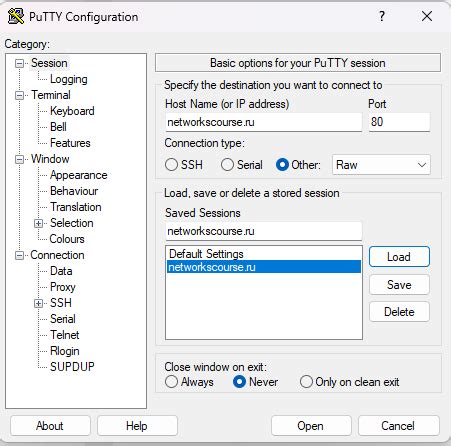

Настройки для подключения к серверу LDAP

Для успешного подключения к серверу LDAP необходимо задать следующие настройки:

Адрес сервера: Введите адрес сервера LDAP, к которому вы хотите подключиться. Обычно это будет строка вида "ldap://адрес_сервера".

Порт: Укажите порт, на котором работает сервер LDAP. По умолчанию используется порт 389 для протокола LDAP и порт 636 для протокола LDAPS (шифрованное подключение).

Протокол: Выберите протокол, который будет использоваться при подключении к серверу LDAP. Доступны два варианта: простой LDAP (LDAP) и LDAP с шифрованием (LDAPS).

Пользователь: Введите bind dn для пользователя, которого вы хотите использовать при подключении. Это может быть полное имя пользователя в формате "cn=пользователь,ou=группа,dc=домен,dc=ком".

Пароль: Укажите пароль для указанного пользователя. Обратите внимание, что пароль будет скрыт при вводе.

База данных: Укажите базу данных, с которой вы хотите работать. Обычно это будет строка вида "dc=домен,dc=ком".

Дополнительные параметры: Если у вас есть какие-либо дополнительные параметры, которые необходимо использовать при подключении к серверу LDAP, укажите их здесь.

После ввода всех настроек, вы можете нажать кнопку "Подключиться" или "Сохранить" для установки соединения с сервером LDAP.

Пример bind dn: Пример bind dn может выглядеть следующим образом: "cn=admin,dc=example,dc=com". Здесь "admin" - это имя пользователя, "example" - это название организации или домена, "com" - это домен верхнего уровня.

Удачного подключения к серверу LDAP!

Проверка подключения к серверу LDAP

Перед тем как выполнить подключение к серверу LDAP, необходимо проверить доступность сервера. Для этого можно использовать командную строку и утилиту ping.

1. Откройте командную строку.

2. Введите команду:

ping адрес_сервера_LDAPЗамените адрес_сервера_LDAP на фактический адрес сервера LDAP, который вы хотите проверить.

3. Нажмите клавишу Enter.

Если сервер LDAP доступен и отвечает на запросы, вы увидите результаты ping с указанием времени ответа от сервера.

4. Если сервер LDAP недоступен или не отвечает, проверьте правильность введенного адреса сервера и убедитесь, что сервер работает и находится в сети.

После успешной проверки доступности сервера LDAP можно приступить к настройке подключения и получению bind dn.